开始 规划您的 FortiGate 设备的配置

FortiGate-300 安装和配置指南

25

您所选择的操作模式决定了 FortiGate 的配置方式。FortiGate 有两种配置方式:

NAT/ 路由模式 (默认),或者透明模式。

NAT/ 路由模式

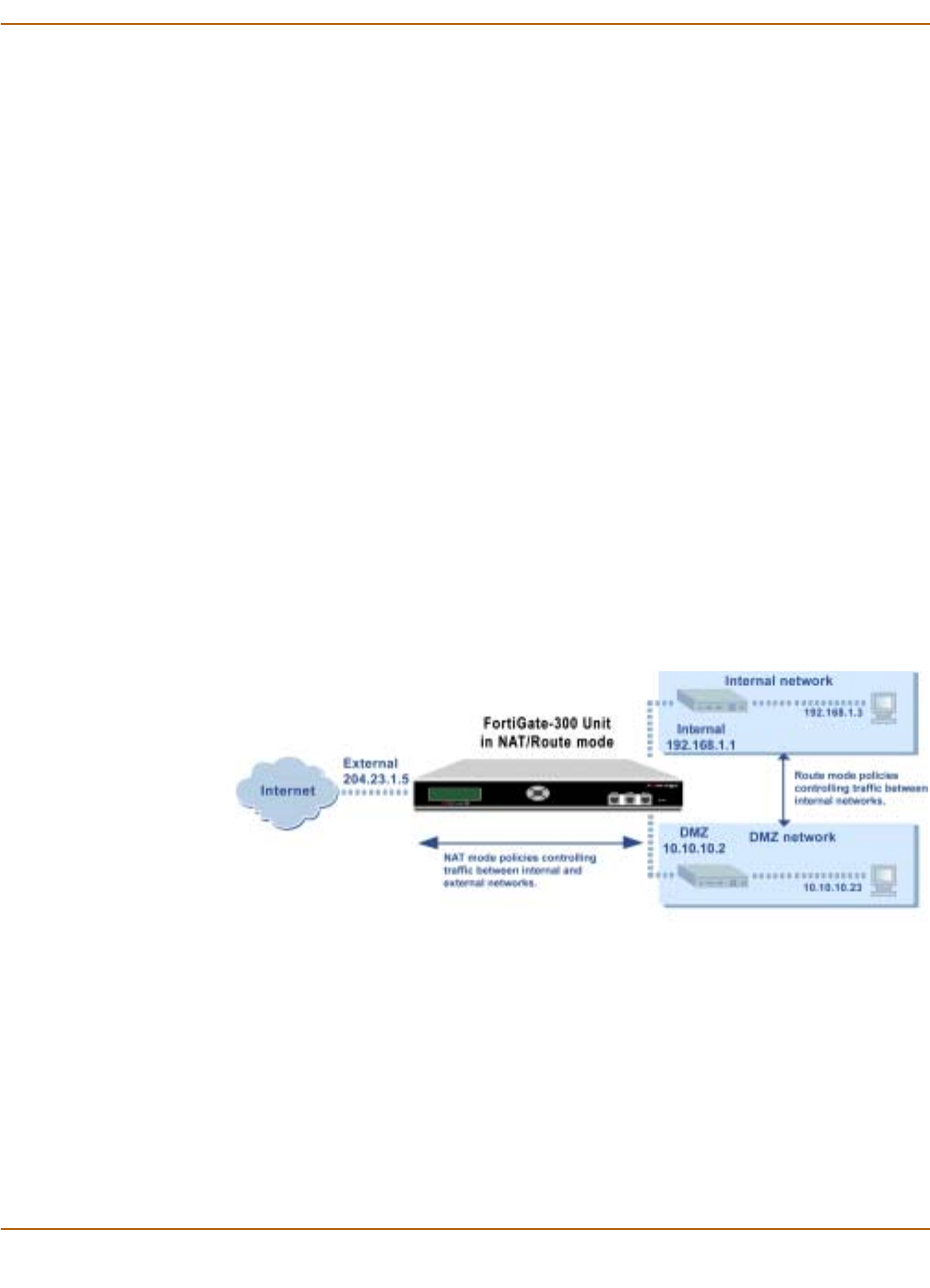

在 NAT/ 模式,FortiGate 在网络中是可见的。此时它类似于路由器,所有的网络

接口连接到不同的子网中。在 NAT/ 路由模式下有以下接口可用:

·外部 是默认的连接到外部网络 (通常是互联网)的接口,

·内部 是连接到内部网络的接口,

·DMZ/HA 是连接到 DMZ 网络的接口。 如果您建立了 HA 簇,DMZ/HA 接口也可以连接到

其他 FortiGate-300 上面。

无论 FortiGate-300 工作在 NAT 模式或是路由模式,您都可以添加安全策略以控制

通过 FortiGate-300 的通讯连接。安全策略根据每个数据包的 源地址、目的地址和服

务控制数据流。在 NAT 模式下,FortiGate 在将数据包发送到目的网络之前进行网络地

址转换。在路由模式下,不进行转换。

默认情况下,FortiGate 只有一个 NAT 模式的策略,它使内部网络中的用户可以安

全地从外部网络下载内容。如果您没有配置其他安全策略,其他的数据流都将被阻塞。

FortiGate-300 的 NAT/ 路由模式的一个比较典型的应用是作为私有网络和公共网

络之间的网关。在这种配置中,您可以创建 NAT 模式的策略以控制内部的私有网络和

外部的公共网络 (通常是互联网)之间的数据流通。

如果您安装了多个内部网络,例如除了内部私有网络之外还有 DMZ 网络,您也可以

添加从 DMZ 网络到内部或外部网络之间的路由模式策略。

图 4: NAT/ 路由模式网络配置的例子

具有多个外部网络连接的 NAT/ 路由模式

在 NAT/ 路由模式下,您可以为 FortiGate 设备配置到外部网络 (通常是互联网)

的多重冗余连接。例如,您可以创建以下配置:

·外部接口作为到外部网络 (通常是互联网)的默认接口。

·DMZ 接口是到外部网络的冗余接口。

·内部接口作为到内部网络的接口。

您必须将路由配置为支持到互联网的冗余连接。当到外部网络的某个连接失效时,

路由可以自动地将所有连接重定向到其他可用的外部网络连接上。