26

美国飞塔有限公司

规划您的 FortiGate 设备的配置 开始

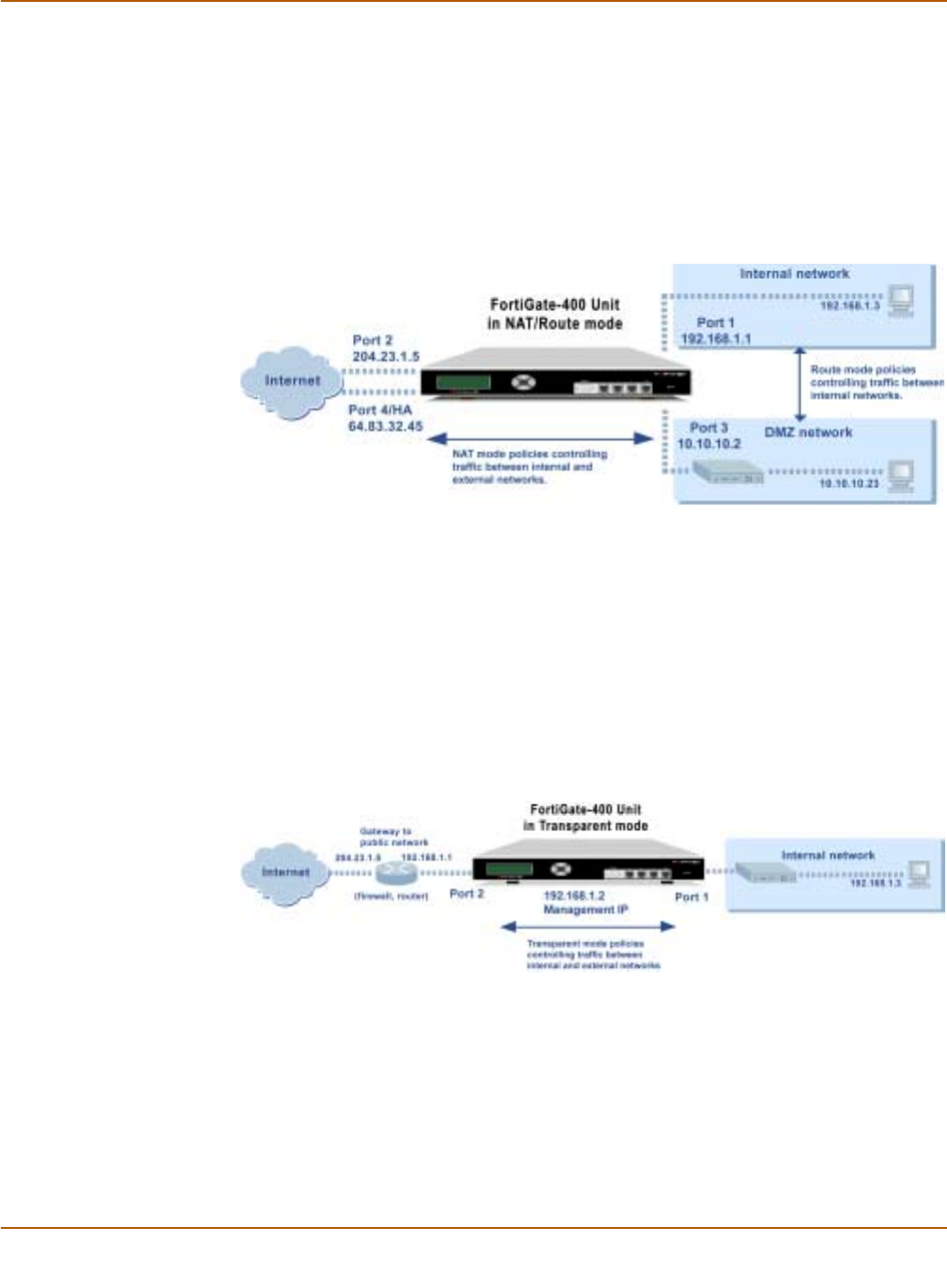

您必须将路由配置为支持到互联网的冗余连接。当到外部网络的某个连接失效时,

路由可以自动地将所有连接重定向到其他可用的外部网络连接上。

除此之外,安全策略的配置基本上等同于 NAT/ 路由模式下的单互 联 网连接的配置

方式。您需要创建控制从内部的私有网络到外部的公共网络 (通常是互联网)的通讯

的 NAT 模式策略。

如果您拥有多个内部网络,例如除了内部私有网络之外,还有 DMZ 网络,您为它们

之间的通讯创建路由模式策略。

图 4: NAT/ 路由模式下多重互联网连接配置的例子

透明模式

在透明模式下,FortiGate 设备在网络中是不可见的。此时它如同一个网桥,所 有

的 FortiGate 设备接口必须在同一 子网内。您必须配置一个管理 IP 地址以便修改

FortiGate 的配置。这个管理 IP 地址还将用 于获得防病毒保护和攻击定义的更新。

透明模式下的 FortiGate 设备一个比较典型的应用是安装在一个位于防火墙或路由

器后面的私有网络中。FortiGate 提供一些基本的防护,例如防病毒和内容扫描,但是

不支持 VPN。

图 5: 透明模式网络配置的例子

您可以将 4 个网段连接到 FortiGate 设备上,以控制这些网段之间的数据流通。

·接口 1 可以连接到外部的防火墙或路由器。

·接口 2 可以连接到内部网络。

·接口 3 可以连接到其他网段。

·DMZ/HA 可以连接到其他网段。 如果您创建了 HA 簇,DMZ/HA 接口也可以连接到其他

FortiGate-400 上。